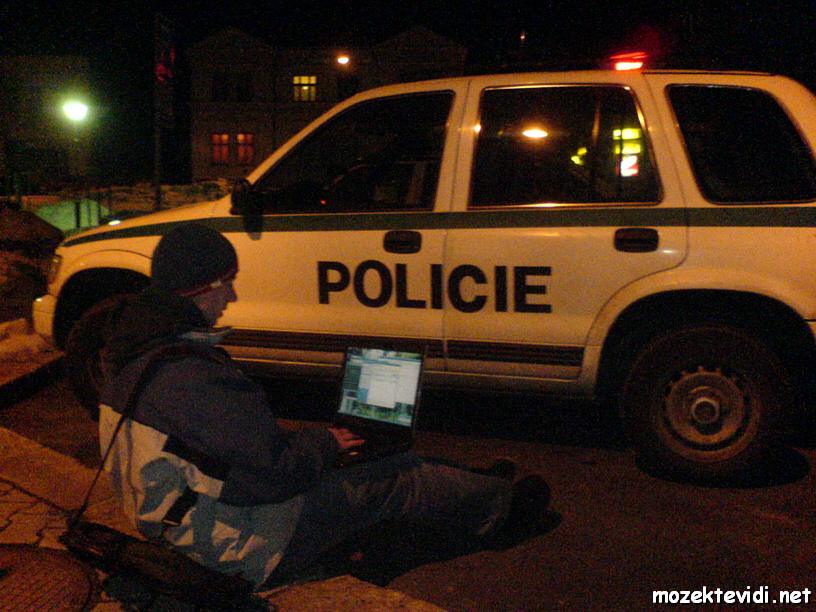

В един мъглив и на пръв поглед безинтересен ден решавам най-накрая да видя, аджеба, колко безжични мрежи мога да уловя вкъщи. Ловенето на безжични мрежи, или както го наричат някои - wardriving, е приятно хоби, като се има предвид че се различава коренно от ловенето на пеперуди, ловенето на тъпи мисли, циркулиращи в главата ви, или ловенето на бацили/вируси в градския транспорт. Не са ви нужни аналогови пособия, освен ръце с пръсти, за да дрънчите по клавишите на клавиатурата ви. А ако можете да упражнявате mind control над беззащитната ви щайга(разбирай компютър, лаптоп и т.н.), то значи и ръце не ви трябват. Определено обичам дългите и объркани изречения с твърде много пояснения. Но нека продължим.

Пускам си дигиталната мрежа за улов, наречена Kismet, и първите заблудени 802.11 пакети пристигат. Оказва се в представителната ми извадка има няколко отворени мрежи, но сигналът е твърде слаб. Плюс това се отнема тръпката щом мрежата е отворена. Ние не искаме да влезем през отключени врати - на нас ни трябват ония огромни 'порти' на банковите трезори по филмите. С изненада забелязвам че даже има и 1 мрежа която ползва уж непробиваемата wpa2 кодировка. Ммм, това би било забавно. Но сега определено не ми се занимава сериозно. Търсим още нещо, по-така.

Пускам си дигиталната мрежа за улов, наречена Kismet, и първите заблудени 802.11 пакети пристигат. Оказва се в представителната ми извадка има няколко отворени мрежи, но сигналът е твърде слаб. Плюс това се отнема тръпката щом мрежата е отворена. Ние не искаме да влезем през отключени врати - на нас ни трябват ония огромни 'порти' на банковите трезори по филмите. С изненада забелязвам че даже има и 1 мрежа която ползва уж непробиваемата wpa2 кодировка. Ммм, това би било забавно. Но сега определено не ми се занимава сериозно. Търсим още нещо, по-така.

БИНГО/ЕТО/ЕВРИКА/ЕЙ-ГО-ДЕЙ/ДЖАКПОТ/ОХ-КОТЬО/

БЕЛОТ/РЕБЕЛОТ...

изберете си.

БЕЛОТ/РЕБЕЛОТ...

изберете си.

Е, намерих целта. Стабилно силен сигнал, слаба wep кодировка (която после се оказа дори само 64битова), че даже мрежата е на един интернет доставчик.

//съжалявам, но няма да спомена кой, защото ако вземете да го тормозите и вие и като нищо да спрат безплатния нет и на мен, и на вас. мързеливци xD

//съжалявам, но няма да спомена кой, защото ако вземете да го тормозите и вие и като нищо да спрат безплатния нет и на мен, и на вас. мързеливци xD

После следва обичайното. Сканиране за клиенти... все още няма. Хм. Пускам fake association attack... няма никой. Последва фрагментационна атака. Пак нищо. "Чоп-чоп" атака. Зилч. Client targeted chop-chop attack. Нада. Пускам лъжлива асоциация с АП-то. Не става. Ммм... Може би има МАК филтъринг? Трябва някой легитимен клиент да се върже за да му взема неговия. Докато се чудя дали да продължавам, пускам скенера/снифера да върви, че и без тва в малкото трафик може да се мяркат по някой друг уязвим пакет. Целта на занятието е чрез определен вид атака да увеличим до ненормално голям брой броя на уязвимите пакети, и след това да пуснем брутфорсър, който да 'източи' ключа от всичките тея уязвими пакети, като източването на ключа става като събиране на пъзел от пакетите. И докато си седя и си мисля тез работи, някакъв клиент се включил в мрежата и бичи яко трафик. И не знам какво точно е правил, но определено имаше arp трафик понеже броя на уязвимите пакети нарастваше с по 150-200 в секунда. Дет се вика - sit back and watch the work do itself. След 4 часа имах 1700000 уязвими пакета - достатъчно да кракнат 128битов ключ за 10ина минути. Пускам кракера и след 2мин ме перва по кофата като дърво когато се пребивам с мотора си - KEY FOUND! XX:XX:... Ключът бил 64 битов. Записват се всички МАК-ове на всички асоциирани клиенти в момента, за да може после когато някой от тях излезе, да се набутам най-нагло с неговия МАК. После се прави семпъл и изчистен, но паметен скрийншот и всичко това се издумва в блога.

back to how much I rule

Какво ползвам:

Fujitsu-Siemens Amilo A1650G

Back|track Linux OS Beta 3

Atheros 5005G wifi

с пачнати драйвери madwifi

Видеото е сполучливо ati x200m, вади 1280х800,

което стига за 4 терминала на екрана, оптимален вариант за използване на

Aircrack v2 и Kismet

всеки софтуер е последна стабилна SVN версия.